Med nastavljanjem gruče Kubernetes lahko naletite na težavo, če veste samo, kako uporabiti NodePort, da omogočite dostop do svoje storitve Kubernetes prek interneta. Pri uporabi vrste storitve NodePort bo dodeljena visoka številka vrat in v pravilu požarnega zidu morate omogočiti povezave s temi vrati. To je škodljivo za vašo infrastrukturo, zlasti če je strežnik dostopen prek odprtega interneta. Blok naslovov IP lahko dodelite zunaj gruče kot skrbnik gruče, ki lahko posreduje promet tamkajšnjim storitvam. To je točno tisto, o čemer bomo govorili v tem članku: poiskati vse ključne informacije o tem, kako konfigurirati zunanje IP-je za zavrnitev storitve v Kubernetesu.

Kaj je zunanja storitev IP?

Ena od končnih točk storitve bo prejela promet, ki vstopi v gručo z uporabo zunanjega IP-ja (kot ciljnega IP-ja) in vrat storitve. Kubernetes ni odgovoren za upravljanje zunanjega IP-ja.

Prepričanje, kateri IP se uporablja za dostop do gruče Kubernetes, je v tej situaciji ključnega pomena. Z uporabo zunanje vrste storitve IP lahko storitev povežemo z naslovom IP, ki se uporablja za dostop do gruče.

Dejstvo, da omrežje Kubernetes sodeluje z omrežjem Overlay, je pomembno za razumevanje te situacije. To pomeni, da lahko dostopate do praktično vsakega vozlišča v gruči, ko dosežete katero koli od vozlišč (glavno ali delovno vozlišče).

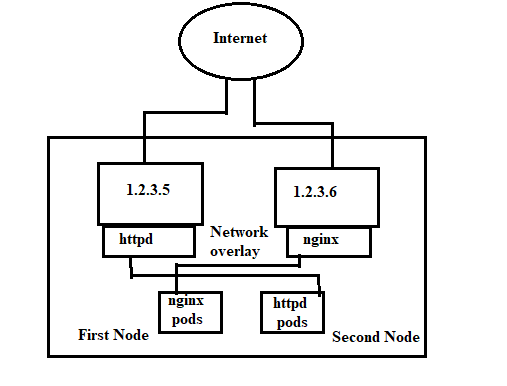

Omrežje je prikazano na naslednji način:

Obe vozlišči 1 in 2 v diagramu si delita en naslov IP. Pravi Pod živi na vozlišču 1, vendar je naslov IP 1.2.3.6 vezan na storitev Nginx na vozlišču 1. Naslov IP vozlišča 1, 1.2.3.4, je vezan na storitev httpd in dejanski Pod vozlišča 2 se nahaja tam.

To omogočajo podlage omrežja Overlay. Ko kodramo naslov IP 1.2.3.4, bi se morala odzvati storitev httpd; ko curl 1.2.3.5, bi se morala odzvati storitev Nginx.

Prednosti in slabosti zunanjega IP-ja

Tukaj so prednosti in slabosti zunanjega IP-ja:

Uporabiti zunanji IP je koristno, ker:

-

- Vaš IP je popolnoma pod vašim nadzorom. Namesto da bi uporabili ASN ponudnika oblaka, lahko uporabite IP, ki pripada vašemu lastnemu ASN.

Pomanjkljivosti zunanjega IP-ja vključujejo naslednje:

-

- Enostavna nastavitev, ki jo bomo zdaj obravnavali, NI ravno na voljo. To pomeni, da če vozlišče odpove, storitev ne bo več dostopna in boste morali težavo odpraviti ročno.

- Za obdelavo IP-jev je potrebno veliko človeškega dela. Ker vam IP-ji niso dinamično dodeljeni, morate to narediti ročno.

Kaj je privzeto vedenje zavrni/dovoli?

' Privzeto dovoljeno ” označuje, da je privzeto dovoljen ves promet. Če ni posebej dovoljeno, je ves promet privzeto zavrnjen pri uporabi izraza ' privzeto zavrni .” razen če je podana omrežna politika.

-

- Ves promet v pod in iz njega je dovoljen, če za to pod ni veljavna nobena omrežna politika.

- Če velja ena ali več omrežnih politik za sklop tipa ingress, je dovoljen le tisti vhodni promet, ki ga te politike izrecno dovoljujejo.

- Ko ena ali več omrežnih politik velja za sklop tipa izhod, je dovoljen le izhodni promet, ki ga dovoljujejo te politike.

Privzeta nastavitev za druge vrste končnih točk (VM, gostiteljski vmesniki) je blokiranje prometa. Dovoljen je le promet, ki ga izrecno dovoljuje omrežni pravilnik, tudi če za končno točko ne velja noben omrežni pravilnik.

Najboljša praksa: Implicitna privzeta politika zavrnitve

Konfigurirati morate implicitno privzeto politiko zavrnitve, ustvarjeno za vaše pode Kubernetes. To zagotavlja, da se neželen promet samodejno blokira. Ne pozabite, da implicitni privzeti pravilniki o zavrnitvah vedno začnejo veljati zadnji; če katera koli druga politika dovoljuje promet, zavrnitev ne velja. Zavrnitev se izvede šele, ko so upoštevane vse druge politike.

Kako ustvariti privzeti pravilnik o zavrnitvi za Kubernetes Pods?

Svetujemo uporabo pravilnika o globalnem omrežju, tudi če je katero koli od naslednjih pravil mogoče uporabiti za sestavo privzetega pravilnika o zavrnitvah za pode Kubernetes. Globalni omrežni pravilnik se uporablja za vse delovne obremenitve (VM-je in vsebnike) v vseh imenskih prostorih in gostiteljih. Globalna omrežna politika spodbuja previden pristop k varnosti ob zaščiti virov.

-

- Omogoči privzeto za zavrnitev pravilnika globalnega omrežja, brez imenskega prostora

- Omogoči privzeto za zavrnitev pravilnika omrežja, imenski prostor

- Omogoči privzeto za zavrnitev pravilnika Kubernetes, namespaced

Kaj je IP Block?

S tem so izbrani določeni obsegi IP CIDR, ki so dovoljeni kot vhodni viri ali izhodni cilji. Glede na to, da so IP-ji Pod prehodni in nepredvidljivi, bi morali biti to zunanji IP-ji gruče.

Izvorni ali ciljni IP paketov je treba pogosto prepisati pri uporabi vstopnih in izhodnih metod gruče. Vedenje se lahko spremeni glede na določen omrežni vtičnik (ponudnik storitev v oblaku, izvedba storitve itd.), ki se uporablja.

To velja za vhod in pomeni, da morate v nekaterih primerih filtrirati dohodne pakete, ki temeljijo na dejanskem izvornem IP-ju. Po drugi strani pa je lahko »izvorni IP«, na katerem deluje NetworkPolicy, IP LoadBalancerja ali celo vozlišča Poda itd.

To kaže, da so lahko povezave med sklopi in IP-ji storitev, ki so prepisani na zunanje IP-je gruče, podvržene omejitvam, ki temeljijo na ipBlock, v smislu izhoda.

Kakšni so privzeti pravilniki?

Ves vhodni in izhodni promet v in iz podov v imenskem prostoru je privzeto dovoljen, če za ta imenski prostor ni nadzora. Privzeto vedenje imenskega prostora lahko spremenite z uporabo naslednjih primerov.

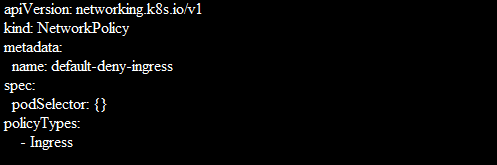

Privzeto zavrni ves vhodni promet

Ko ustvarjate omrežno politiko, ki izbere vse pode, vendar ne vključuje dohodnega prometa do teh podov, lahko zgradite »privzeto« vhodno izolacijsko politiko in to je za imenski prostor.

To zagotavlja, da so vsi sklopi, ne glede na to, ali jih izbere kateri koli drug NetworkPolicy, izolirani za vstop. To pravilo ne velja za izolacijo za izstop iz katerega koli sklopa.

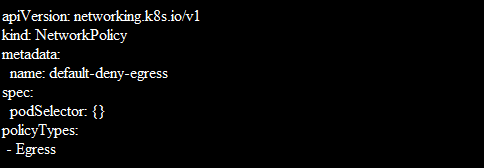

Privzeto zavrni ves izhodni promet

Ko ustvarite NetworkPolicy, ki izbere vse pode, vendar prepove izhodni promet iz teh podov, lahko zgradite »privzeto« izhodno izolacijsko politiko in to velja tudi za imenski prostor.

Zaključek

Ta vodnik je bil namenjen izključno uporabi DenyServiceExternalIPs. Oblikovali smo tudi diagramski prikaz, da bi naši uporabniki razumeli, da deluje. Zagotovili smo tudi vzorčne konfiguracije.