Certifikati SSL se uporabljajo za zaščito aplikacije, ki je narejena na Kubernetesu, za prihodnjo varnost. Vzemimo drugo varno potrdilo, TLS, ki vsebuje zelo varen zasebni ključ. Potrdila so ustvarjena s potrdili: K8r.io API. S podrobnimi primeri bomo poučili o konfiguraciji SSL certifikata. Začnimo s certifikatom SSL v Kubernetesu. SSL certifikati so zelo pomembni za brskalnike. Brskalnik s pomočjo SSL in TLS certifikatov vzpostavi varno povezavo s storitvami Kubernetes.

Predpogoji:

Vsak uporabnik mora imeti najnovejšo različico sistema Ubuntu. Uporabnik operacijskega sistema Windows namesti virtualni box in v sistem virtualno doda Ubuntu ali Linux. Uporabniki morajo poznati Kubernetes, ukazno vrstico kubectl, pods in gruče ter poznati DNS gruče, da bi bolje razumeli to temo.

Oglejmo si na kratko konfiguracijo potrdila SSL v Kubernetesu, tako da celoten postopek razdelimo na različne korake.

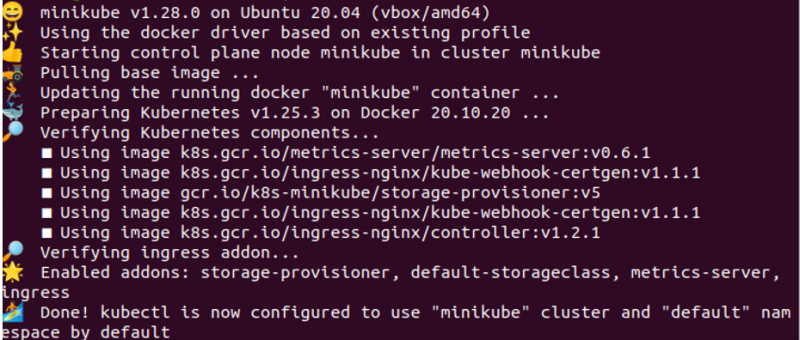

1. korak: Zaženite nadzorno ploščo Kubernetes

V naši aplikaciji želimo okolje, kjer lahko izvajamo ukaze Kubernetes za izvajanje nalog Kubernetes. Posledično nam Kubernetes ponuja lokalni vsebnik, imenovan »minikube«. Ob vsakem zagonu aplikacije Kubernetes bomo v Kubernetesu zagnali minikube, ki je v bistvu terminal, potreben za izvajanje ukazov Kubernetes. V tem koraku zaženemo ukaz za inicializacijo Minikube, ki je:

> zaženi minikube

Ko zaženemo ta ukaz na našem sistemskem terminalu, se izvajanje ukaza začne s pritiskom na tipko enter. Ukaz nam v zameno prikaže spodaj priložen rezultat posnetka zaslona.

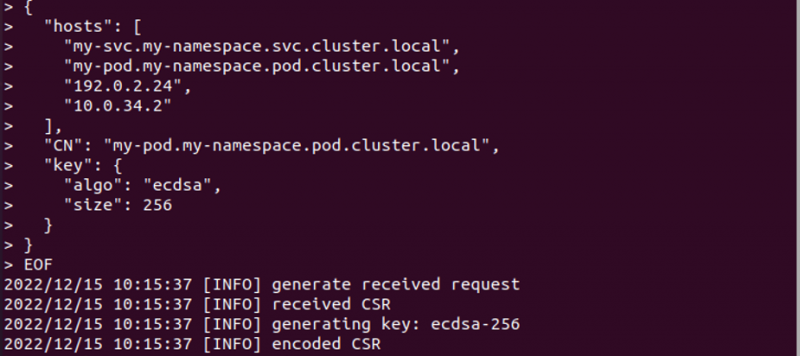

2. korak: Ustvarite zahtevo za podpis potrdila

Po ustvarjanju gruče z uporabo Minikube želimo zdaj ustvariti zahtevo za podpisovanje potrdila. V zameno za to dejanje zaženemo ukaz za podpis zahteve za potrdilo in generiranje zasebnega ključa.

> mačka << EOF | cfssl genkey - | cfssljson -samo strežnik

Po izvedbi poizvedbe je zahteva uspešno generirana z zasebnim ključem. Rezultat je priložen zgoraj kot posnetek zaslona.

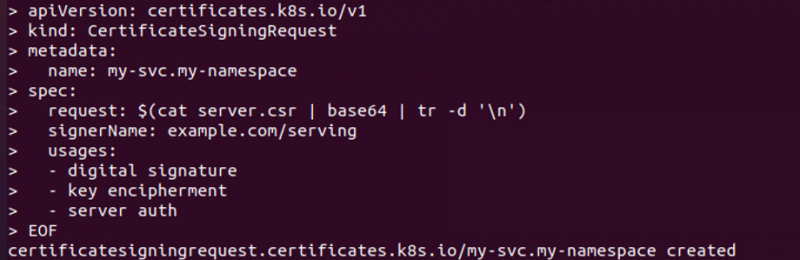

3. korak: Ustvarite manifest zahteve za podpisovanje potrdila v datoteki YAML

V tem koraku bomo ustvarili manifest datoteke YAML za ustvarjanje CSR v Kubernetesu. Zaženemo spodnji ukaz:

> mačka << EOF | kubectl uporabite -f –Po izvedbi tega ukaza je datoteka YAML uspešno ustvarjena. In ga pošljemo strežniku API, kot je prikazano na priloženem posnetku zaslona.

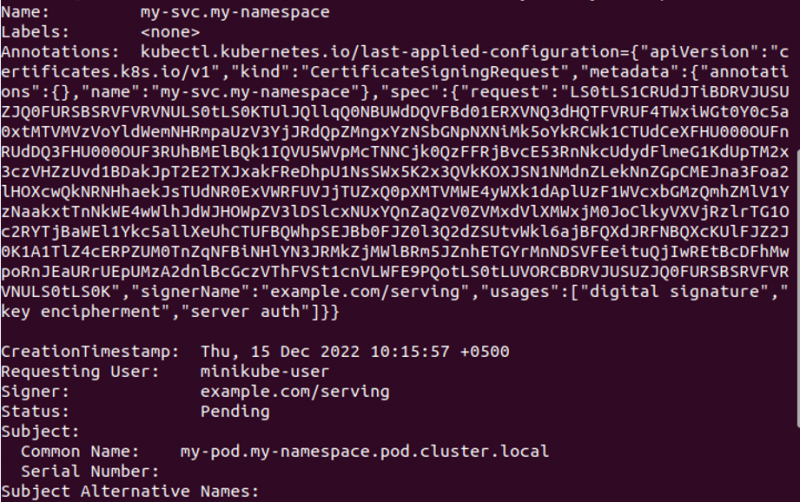

4. korak: pridobite status zahteve za podpis potrdila

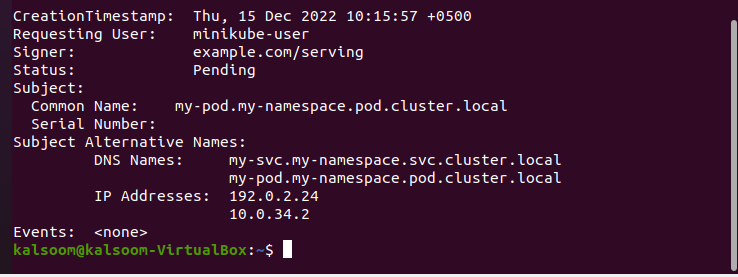

V tem koraku si bomo ogledali status CSR, kot ga vidimo prek API-ja. Dani ukaz lahko zaženemo, da pridobimo status zahteve za potrdilo.

> kubectl opisuje csv moj-svc.moj-imenski prostor

Ko se ukaz zažene, se v izhodu prikaže stanje CSR, kot je prikazano na priloženem posnetku zaslona. Stanje CSR je »v teku« in to stanje prihaja iz API-ja. Ime datoteke je my-svc. my-namespace in opombe, zahtevajoči uporabnik in zadeva, alternativna imena subjektov z imeni DNS in naslovi IP, dogodki itd. so vključeni v opis CSR. Status je »v teku«, kar pomeni, da potrdilo CSR še ni bilo odobreno.

5. korak: Odobritev potrdil CSR

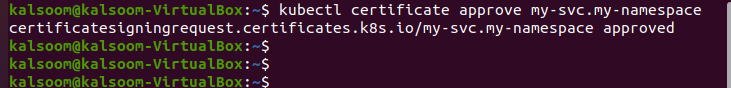

Stanje potrdila CSR je še v teku. Torej bomo v tem primeru poslali poizvedbo API-ju Kubernetes za odobritev potrdila CSR. Ta ukaz izvajamo za odobritev:

> potrdilo kubectl odobri moj-svc .my-namespaceUkaz prikaže izhod po izvedbi. Pooblaščena oseba, kot je na primer administracija Kubernetes, potrdi potrdilo CSR. Ker smo pooblaščeni uporabniki, ustvarjamo datoteke YAML. Posledično je potrdilo CSR zlahka odobreno z ukazom, kot je prikazano na spodnjem posnetku zaslona za pojasnilo.

my-svc.my-namespace je uspešno odobren prek API-ja certificates.k8s.io.

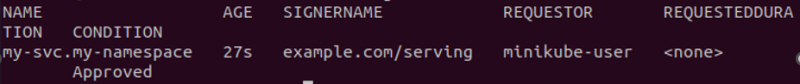

6. korak: pridobite potrdilo CSR v Kubernetesu

Zdaj čakamo, da vidimo, ali je potrdilo CSR odobreno. Tako bomo zagnali ukaz, da dobimo seznam vseh certifikatov CSR, ki so trenutno aktivni v sistemu. Izvedite ukaz:

> kubectl pridobi csr  Ime odobrenega potrdila CSR v Kubernetesu je prikazano na priloženem posnetku zaslona. Ta ukaz vrne ime, starost, ime podpisnika, vlagatelja zahteve, zahtevano trajanje in stanje potrdila CSR.

Ime odobrenega potrdila CSR v Kubernetesu je prikazano na priloženem posnetku zaslona. Ta ukaz vrne ime, starost, ime podpisnika, vlagatelja zahteve, zahtevano trajanje in stanje potrdila CSR.

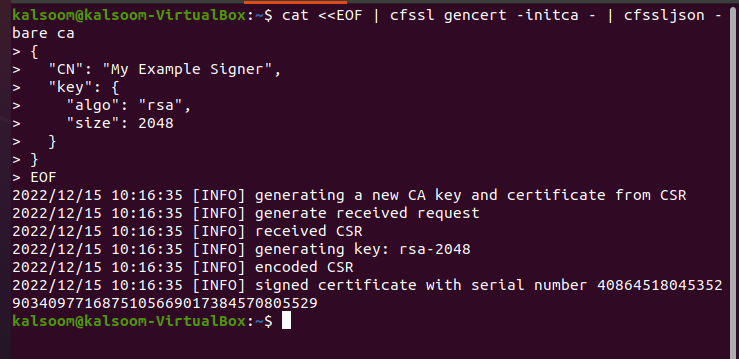

7. korak: Podpišite potrdilo s strani organa za ustvarjanje

V tem koraku bomo videli, kako so potrdila podpisana v Kubernetesu. Potrdilo SSL je odobreno, vendar še ni podpisano. Ime podpisnika je prikazano na potrdilu v Kubernetesu. Izvedemo ukaz, preko katerega zahtevani podpisnik podpiše potrdilo. Ukaz je:

> mačka << EOF | cfssl genart -initca - | cfssljson – goli ca{

'CN' : 'Moj primer podpisnika' ,

'ključ' : {

'nekaj' : 'rsa' ,

'velikost' : 2048

}

}

EOF

Izvede se ukaz za digitalni podpis potrdila. Podpisnik podpiše zahtevana potrdila in posodobi status API-ja z ukazom »SSL potrdilo«. Potrdilo za podpisovanje smo ustvarili z izvajanjem zgornjega ukaza in rezultat je prikazan na priloženem posnetku zaslona. Edinstvena serijska številka je bila uspešno uporabljena za podpis potrdila.

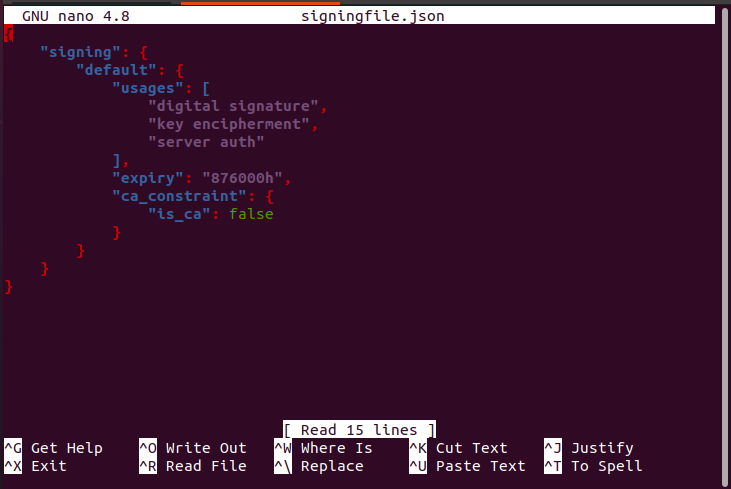

8. korak: Ustvarite datoteko JSON za izdajo potrdila

Po podpisu potrdila izdelamo JSON datoteko iz katere izdamo potrdilo. Datoteko JSON bomo ustvarili tako, da bomo zagnali naslednji ukaz s priloženim posnetkom zaslona:

> nano signingfile.jsonPo izvedbi ukaza se ustvari datoteka JSON, kot je prikazano na spodnjem posnetku zaslona.

9. korak: Uporabite Server-Signing-config.json

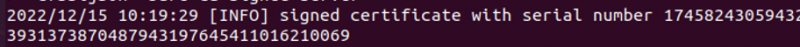

V tem koraku uporabimo konfiguracijsko datoteko strežnika za podpisovanje, ki je v JSON, za podpis in izdajo potrdil. Izvedemo ukaz za podpisovanje potrdila z datoteko zasebnega ključa.

> kubectl pridobi csr moj-svc.moj-imenski prostor -The jsonpath =' { .spec.request } ' | \ base64 --dekodirati | \ cfssl znak -to ca.pem -ca ca-ključ ca-ključ.pem -config server-signing-config.json | \ cfssljson -samo ca-podpisani strežnik

Po tem ukazu je potrdilo, ki je že definirano v datoteki json, podpisano. Ustvari se serijska številka tega CSR. Tukaj ustvarimo datoteko s podpisanim strežniškim potrdilom z imenom »ca-signed-server.pem«.

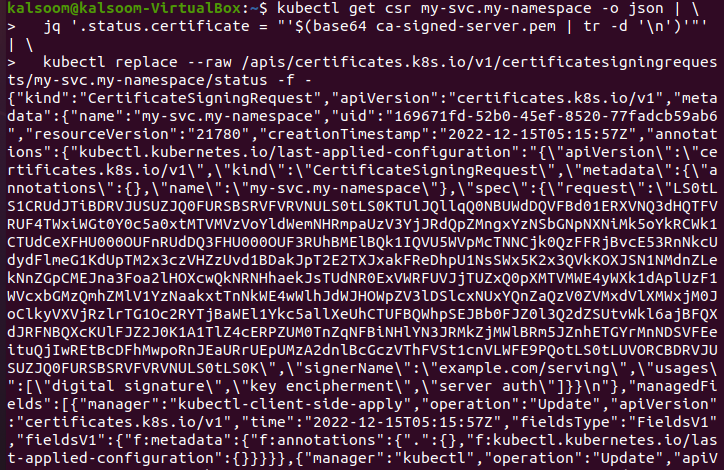

10. korak: nalaganje podpisanega potrdila v objekt API

V tem koraku naložimo podpisano potrdilo v čakajoče stanje API-ja, ki smo ga videli zgoraj. Ukaz za nalaganje je:

> kubectl pridobi csr moj-svc.moj-imenski prostor -The json | \ jq '.status.certificate = '' $ ( base64 ca-signed-server.pem | tr -d '\n' ) ''' | \

> kubectl nadomestiti --surov / apis / potrdila.k8s.io / v1 / zahteve za podpis potrdila / moj-svc.my- imenski prostor / stanje -f -

Ko je ta ukaz izveden, je podpisano potrdilo uspešno naloženo vsakič, ko je CSR odobren. Zgoraj priloženi posnetek zaslona nam prikazuje format JSON, ki naloži podpisano potrdilo kot objekte API.

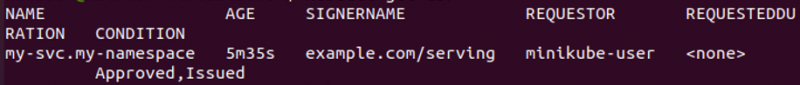

11. korak: Vnesite odobrena potrdila v Kubernetes

Ponovno izvedemo ukaz za prikaz odobrenih potrdil v Kubernetesu.

> kubectl pridobi csr

Certifikat je bil odobren in uspešno izdan, kot je prikazano na zgornjem posnetku zaslona.

12. korak: Shranite potrdilo v sistem

V tem koraku se bomo naučili, kako prenesti podpisano potrdilo in ga uspešno uporabiti v našem sistemu. Certifikat enostavno postavimo na strežnik. Ukaz je:

> kubectl pridobi csr moj-svc.moj-imenski prostor -The jsonpath = '{.status.certificate}' \| base64 --dekodirati > server.crt

13. korak: Izpolnite potrdilo

V tem koraku se bomo naučili, kako napolniti potrdilo na strežniku, da ga bomo lahko enostavno uporabljali za spletno varnost. Zaženemo ukaz:

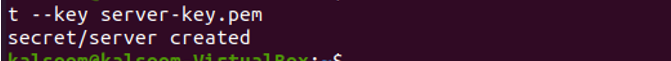

Kalsoom @ Kalsoom > kubectl ustvari skrivni strežnik tls --cert server.crt --ključ strežnik-ključ.pem

Zgornji priloženi posnetek zaslona prikazuje, da je varen ali tajni strežnik TLS uspešno ustvarjen z imenom cert server.cr in zasebnim ključem server-key.pem.

14. korak: Config Map the Certificate

V tem koraku bomo potrdilo konfigurirali tako, da bomo zagotovili, da gre za potrdilo za varno strežbo, tako da izvedemo spodnji ukaz:

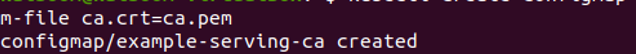

> kubectl ustvari configmap example-serving-ca --iz-datoteke ca.crt=ca.pem

Kot je prikazano na priloženem posnetku zaslona, je konfiguracijski zemljevid/example-serving-ca uspešno ustvarjen v Kubernetesu za varno povezavo na spletnem strežniku.

Zaključek

SSL certifikati se uporabljajo za zagotavljanje varnosti Kubernetes aplikacijam na spletnem strežniku. Za vaše razumevanje smo podrobno razložili vsak korak. Iste ukaze lahko zaženete tudi v svoji aplikaciji Kubernetes za namestitev potrdila SSL.